O que é segmentação de rede?

A segmentação de rede é uma abordagem de arquitetura que divide uma rede em vários segmentos ou sub-redes, cada um atuando como sua própria pequena rede. Isso permite que os administradores de rede controlem o fluxo de tráfego entre sub-redes com base em políticas granulares. As organizações usam a segmentação para melhorar o monitoramento, aumentar o desempenho, localizar problemas técnicos e – o mais importante – aprimorar a segurança.

Com a segmentação de rede, o pessoal de segurança de rede tem uma ferramenta poderosa para impedir que usuários não autorizados, sejam usuários internos curiosos ou invasores mal-intencionados, obtenham acesso a ativos valiosos, como informações pessoais de clientes, registros financeiros corporativos e propriedade intelectual altamente confidencial, chamadas de “joias da coroa” da empresa. Hoje, esses ativos são frequentemente encontrados espalhados por ambientes híbridos e com várias nuvens – nuvens públicas, nuvens privadas e redes definidas por software (SDNs) – todos os quais precisam ser protegidos contra ataques. Para entender o uso de segurança da segmentação de rede, primeiro é necessário considerar o conceito de confiança na segurança de rede.

A suposição de confiança

No passado, os arquitetos de rede direcionavam suas estratégias de segurança para o perímetro da rede, a linha invisível que separa o mundo externo dos dados vitais para os negócios de uma empresa. Os indivíduos dentro do perímetro eram considerados confiáveis e, portanto, não constituíam uma ameaça. Assim, eles estavam sujeitos a poucas restrições em sua capacidade de acessar informações.

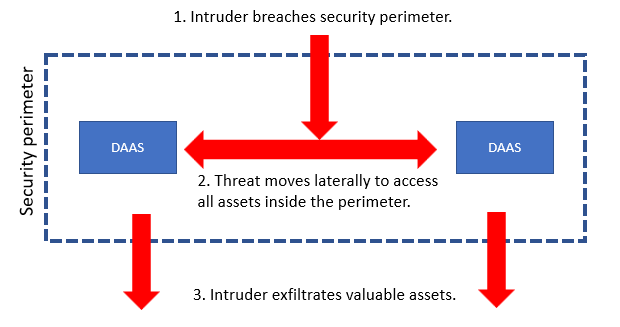

Violações de grande importância recentes colocaram em xeque a suposição de confiança. Por um lado, os usuários internos podem de fato ser a fonte de violações, muitas vezes acidentalmente, mas às vezes deliberadamente. Além disso, quando as ameaças penetram no perímetro, elas ficam livres para se mover lateralmente na rede para acessar virtualmente quaisquer dados, aplicativos, ativos ou serviços (DAAS). Com acesso virtualmente desimpedido, os invasores podem facilmente transferir ilegalmente uma gama completa de ativos valiosos, muitas vezes antes mesmo de a violação ser detectada (consulte a figura 1).

Figura 1: Movimento lateral dentro do perímetro sob o pressuposto de confiança

A resposta da Confiança Zero

Devido às fraquezas inerentes à confiança assumida, muitas organizações começaram a adotar a estratégia de Confiança Zero. Confiança Zero pressupõe que ninguém é confiável por padrão, mesmo aqueles que já estão dentro do perímetro da rede. Confiança Zero trabalha com o princípio de uma “superfície de proteção” construída em torno dos DAAS mais importantes e valiosos da organização. Como contém apenas o que é mais crítico para as operações de uma empresa, a superfície de proteção é muito menor do que a superfície de ataque de todo o perímetro da rede.

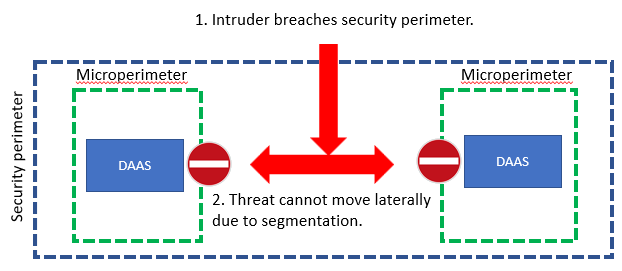

É aqui que entra a segmentação da rede. Ao usar a segmentação, os arquitetos de rede podem construir um microperímetro ao redor da superfície protegida, essencialmente formando uma segunda linha de defesa. Em alguns casos, os firewalls virtuais podem automatizar o provisionamento de segurança para simplificar as tarefas de segmentação. Seja como for, os usuários autorizados podem acessar ativos dentro da superfície protegida, enquanto todos os outros são bloqueados por padrão.

A segmentação é ruim para os invasores porque, ao contrário do tempo em que era fácil obter confiança de acesso, simplesmente penetrar no perímetro não é mais suficiente para obter acesso a informações confidenciais. Os microperímetros, sejam físicos ou virtuais, evitam que as ameaças se movam lateralmente dentro da rede, essencialmente negando muito do trabalho feito para criar a violação inicial (consulte a figura 2).

Figura 2: Movimento limitado dentro do perímetro com Confiança Zero e segmentação de rede

Casos de uso

As organizações podem usar segmentação de rede para uma variedade de finalidades, incluindo:

- Rede sem fio para convidados: Ao usar a segmentação de rede, uma empresa pode oferecer serviço Wi-Fi a visitantes e clientes com um risco relativamente pequeno. Quando alguém efetua login com credenciais de convidado, insere um microssegmento que fornece acesso à Internet e nada mais.

- Acesso de grupo de usuários: Para se proteger contra violações internas, muitas empresas segmentam departamentos internos individuais em sub-redes separadas que consistem nos membros do grupo autorizados e nos DAAS de que precisam para realizar seus trabalhos. O acesso entre as sub-redes é rigorosamente controlado. Por exemplo, alguém da engenharia que tentasse acessar a sub-rede de recursos humanos acionaria um alerta e uma investigação.

- Segurança da nuvem pública: Os provedores de serviços na nuvem são normalmente responsáveis pela segurança da infraestrutura na nuvem, mas o cliente é responsável pela segurança dos sistemas operacionais, plataformas, controle de acesso, dados, propriedade intelectual, código-fonte e conteúdo voltado para o cliente que normalmente fica por cima da infraestrutura. A segmentação é um método eficaz para isolar aplicativos em ambientes de nuvem pública e híbrida.

- Conformidade de DSS do PCI: Os administradores de rede podem usar a segmentação para isolar todas as informações de cartão de crédito em uma zona de segurança – essencialmente uma superfície de proteção – e criar regras para permitir apenas o tráfego legítimo e mínimo absoluto na zona, enquanto nega automaticamente todo o resto. Essas zonas isoladas são frequentemente SDNs virtualizados, nos quais a conformidade e a segmentação de DSS do PCI podem ser obtidas por meio de firewalls virtuais.

Aspectos práticos

A segmentação de rede pode ser implementada como segmentação física ou lógica.

Como o nome indica, a segmentação física envolve a divisão de uma rede maior em um conjunto de sub-redes menores. Um firewall físico ou virtual atua como o gateway de sub-rede, controlando qual tráfego entra e sai. A segmentação física é relativamente simples de administrar porque a topologia é fixa na arquitetura.

A segmentação lógica cria sub-redes usando um dos dois métodos principais: redes locais virtuais (VLANs) ou esquemas de endereçamento de rede. As abordagens baseadas em VLAN são bastante simples de implementar porque as tags VLAN encaminham automaticamente o tráfego para a sub-rede apropriada. Os esquemas de endereçamento de rede são igualmente eficazes, mas requerem uma compreensão mais detalhada da teoria de rede. A segmentação lógica é mais flexível do que a segmentação física porque não requer fiação ou movimento físico dos componentes para ser realizada. O provisionamento automatizado pode simplificar muito a configuração de sub-redes.

Mudar para uma arquitetura de segmentação oferece uma oportunidade de simplificar o gerenciamento de políticas de firewall. Uma prática recomendada cada vez mais utilizada é usar uma única política consolidada para controle de acesso à sub-rede, bem como detecção e mitigação de ameaças, em vez de executar essas funções em diferentes partes da rede. Essa abordagem reduz a superfície de ataque e fortalece a postura de segurança da organização.

Clique aqui para saber mais sobre segmentação de rede.