O que é um ataque de phishing?

O phishing é um crime cibernético em que os invasores se disfarçam de organizações confiáveis para enganar as pessoas e fazê-las fornecer informações confidenciais, como nomes de usuário, senhas e números de cartão de crédito. Esses golpes geralmente ocorrem por e-mail, mas também podem ocorrer por meio de telefonemas, sites e mídias sociais.

O principal objetivo é o roubo de identidade, permitindo que os invasores acessem contas pessoais ou sistemas da empresa, o que pode resultar em perdas financeiras ou danos à reputação. O phishing explora a confiança e a urgência humanas. Apesar dos avanços na segurança cibernética, ela continua sendo uma ameaça, portanto, é fundamental manter-se atento e cauteloso.

A evolução do phishing

Os ataques de phishing, uma forma de engenharia social, evoluíram significativamente desde seu surgimento em meados da década de 1990, marcados pelo aumento da sofisticação dos alvos. Os atacantes realizam pesquisas meticulosas para criar mensagens personalizadas para suas vítimas, um método conhecido como spear phishing.

Originalmente, os golpes de phishing eram relativamente pouco sofisticados e geralmente envolviam e-mails distribuídos em massa com o objetivo de atrair usuários desavisados para que fornecessem informações confidenciais, como senhas ou detalhes de cartão de crédito.

Com o aumento do uso da Internet, também aumentaram as táticas dos phishers, que agora implantam técnicas mais avançadas, utilizando spoofing de e-mail, phishing de voz (vishing) e até mesmo phishing de SMS (smishing). Esses métodos enganam as vítimas, fazendo-as acreditar que estão interagindo com fontes legítimas e confiáveis.

Essa adaptação mostra a natureza dinâmica da atividade do crime cibernético, impulsionada pelos avanços tecnológicos e pela busca incessante de explorar as vulnerabilidades humanas na comunicação digital.

Como o phishing funciona?

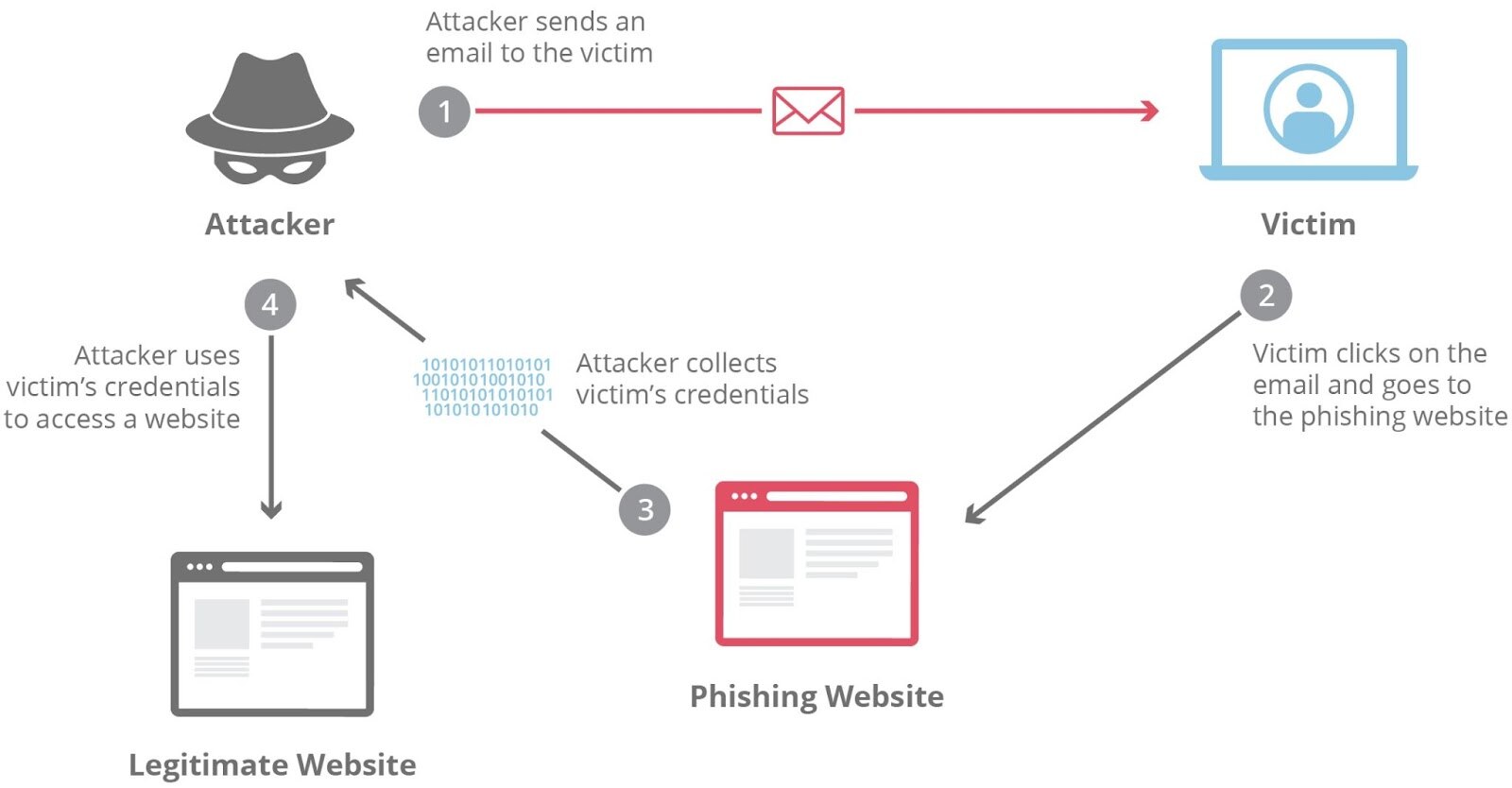

O phishing funciona enganando as vítimas para que forneçam informações confidenciais, como nomes de usuário, senhas, números de cartão de crédito ou outros detalhes pessoais. Os atacantes geralmente usam e-mails, mensagens ou sites enganosos que parecem legítimos.

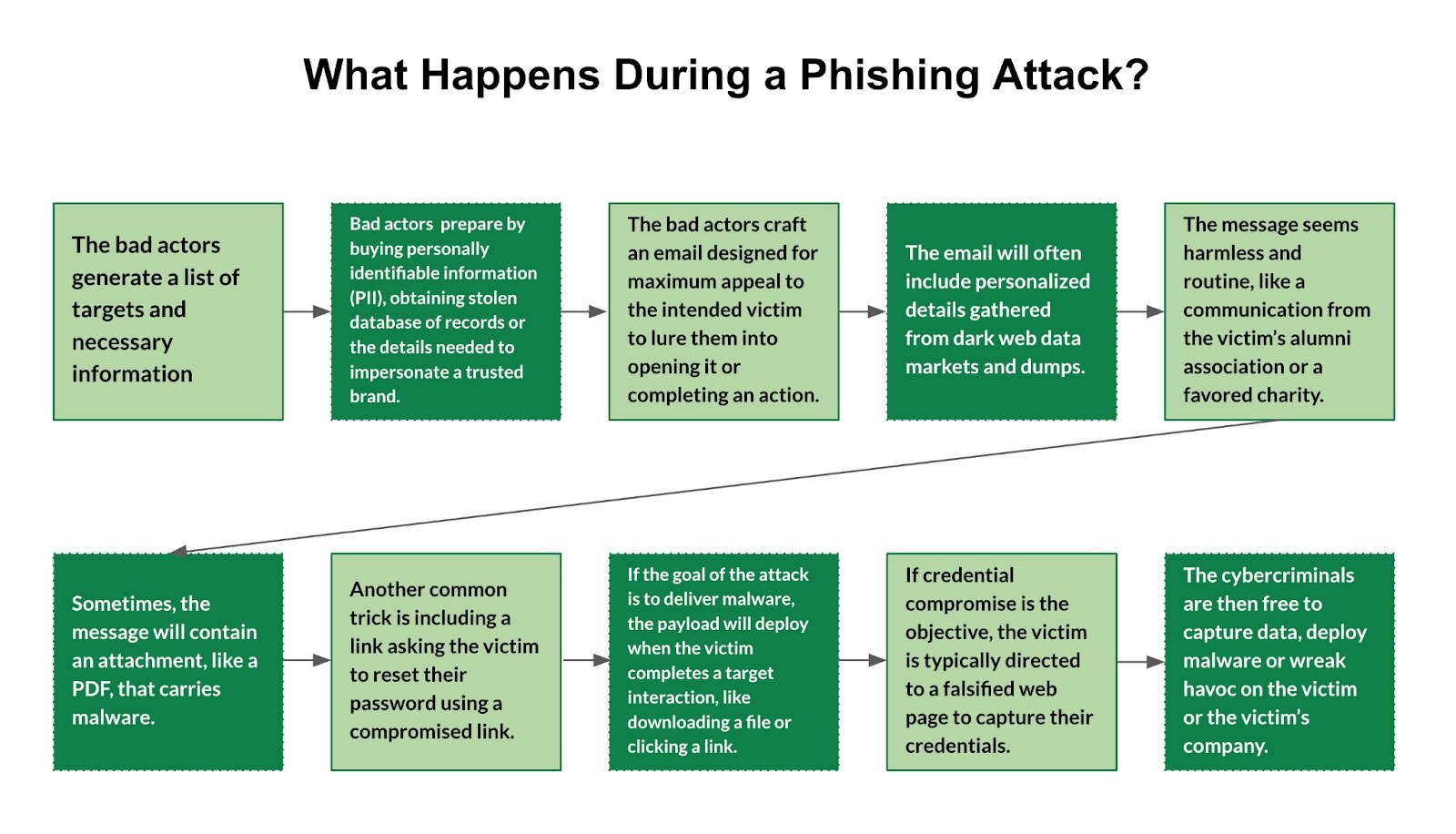

Aqui está um detalhamento passo a passo:

Criação de iscas: Os invasores criam uma mensagem ou um site convincente que imita uma entidade confiável, como um banco, um site de mídia social ou um serviço on-line.

Entrega: A isca de phishing é entregue às vítimas em potencial por e-mail, mensagens de texto, mídia social ou outros canais de comunicação.

Decepção: A mensagem geralmente contém conteúdo urgente ou atraente, solicitando que o destinatário clique em um link, baixe um anexo ou forneça informações pessoais.

Exploração: Se a vítima morder a isca, ela será direcionada a um site ou formulário fraudulento, no qual poderá inserir suas informações confidenciais.

Coleta de dados: Os invasores coletam as informações enviadas e as usam para fins maliciosos, como roubo de identidade, fraude financeira ou outros ataques cibernéticos.

Os ataques de phishing se tornaram um dos métodos mais prevalentes e eficazes do crime cibernético devido à sua capacidade de evitar métodos de detecção. A queda nesses golpes aumenta o risco de perda de informações confidenciais e a possibilidade de roubo de identidade, perda de dados ou infecções por malware.

A disponibilidade de kits de phishing de baixo custo aumentou a facilidade de implantação. Esses kits são coleções de ferramentas, como software de desenvolvimento de sites, codificação, software de spam e conteúdo, que podem ser utilizados para coletar dados e criar sites e e-mails convincentes.

A adição de técnicas de phishing mais sofisticadas e misteriosas permitiu que até mesmo atores de ameaça novatos contornassem as defesas de segurança tradicionais.

Comprometimento de e-mail comercial (BEC) vs. phishing

Business Email Compromise (BEC) e phishing são ataques de e-mail enganosos que visam públicos diferentes e têm objetivos distintos. O BEC é direcionado e tem motivação financeira, enquanto o phishing lança uma rede mais ampla de dados pessoais.

BEC foca em indivíduos específicos dentro de uma organização, como executivos ou pessoal de finanças, para manipular processos de negócios para obter ganhos financeiros. Os atacantes coletam informações para criar mensagens convincentes que podem levar a transações não autorizadas ou à divulgação de informações confidenciais.

Em contraste, os ataques de phishing visam atingir um público amplo para coletar informações pessoais, como senhas ou detalhes de cartão de crédito. Esses e-mails são menos personalizados e tentam enganar muitas pessoas ao mesmo tempo, fazendo com que o phishing seja mais uma coleta de dados do que uma manipulação direta das operações comerciais.

Tipos de ataques de phishing

Embora não seja uma compilação completa, a seguir estão as técnicas de phishing mais comuns empregadas pelos atacantes. A compreensão dessas técnicas pode ajudar os indivíduos e as organizações a reconhecer melhor e a se defender contra ataques de phishing.

Phishing de e-mail

Os atacantes enviam e-mails fraudulentos que parecem vir de uma fonte confiável. Eles pedem aos destinatários que cliquem em um link, baixem um anexo ou forneçam informações confidenciais. Os atacantes usam várias táticas, inclusive a criação de um senso de urgência ou medo, para manipular o destinatário e fazê-lo atender às suas solicitações. Os links podem redirecionar os usuários para sites falsificados legítimos, enquanto os anexos podem conter malware que infecta o dispositivo do destinatário.

Spear phishing

Spear phishing é uma forma direcionada de crime cibernético em que os atacantes usam informações pessoais para criar mensagens convincentes para indivíduos ou organizações específicas. Ao contrário do phishing genérico, que visa a muitos destinatários, o spear phishing é altamente personalizado.

Os atacantes coletam detalhes de fontes como mídias sociais ou sites de empresas para fazer com que suas mensagens pareçam legítimas e relevantes. Isso aumenta as chances de a vítima se envolver com o conteúdo, divulgar informações confidenciais ou clicar em links maliciosos, o que torna o spear phishing mais eficaz do que as estratégias de phishing mais amplas.

Estudo de caso: FreeMilk Conversation Hijacking Spear Phishing Campaign

Caça às baleias

Whaling é uma forma de phishing direcionada a executivos de empresas de alto nível. O objetivo do Whaling é obter acesso a informações altamente confidenciais por meio de comunicação por e-mail. A mensagem geralmente parece urgente para convencer o destinatário a agir rapidamente. Nesse caso, a vítima pode clicar em um link malicioso sem pensar antes, permitindo que o invasor roube credenciais de login e dados confidenciais ou baixe malware.

Smishing (SMS Phishing)

O smishing age como outros ataques de phishing, mas é apresentado como uma mensagem SMS. Muitas vezes, a mensagem contém um anexo ou link fraudulento, o que leva o usuário a clicar em seu dispositivo móvel.

Vishing (Voice Phishing)

O vishing, também chamado de "voice phishing", é quando um invasor visa as vítimas por telefone para obter acesso aos dados. Para parecer legítimo, o invasor pode fingir que está ligando do banco da vítima ou de uma agência governamental.

Phishing de clones

O phishing de clone é uma abordagem sofisticada em que os atacantes criam uma cópia quase idêntica de um e-mail legítimo, substituindo links ou anexos por outros maliciosos. O e-mail clonado parece vir de uma fonte confiável, tornando mais provável que a vítima confie na mensagem e siga as instruções.

Pharming

Em vez de enganar as pessoas diretamente, os invasores redirecionam o tráfego de sites legítimos para sites fraudulentos sem o conhecimento do usuário, geralmente por meio de envenenamento de DNS. Muitas medidas de segurança cibernética não percebem isso.

Phishing HTTPS

O phishing de HTTPS é um ataque em que os invasores criam sites fraudulentos que usam HTTPS, o protocolo que indica uma conexão segura, para parecerem legítimos e confiáveis. Ao proteger seus sites mal-intencionados com certificados HTTPS, os invasores enganam as vítimas, fazendo-as acreditar que os sites são seguros e autênticos.

Ataques baseados em credenciais

Um ataque baseado em credenciais usa credenciais de login roubadas ou comprometidas (nomes de usuário e senhas) para obter acesso não autorizado a sistemas, redes ou contas. Esses ataques geralmente envolvem táticas como:

- Phishing: E-mails ou mensagens enganosas induzem os usuários a fornecer seus detalhes de login.

- Registro de teclas: Malware que registra as teclas digitadas para capturar credenciais à medida que são digitadas.

- Credential Stuffing: Uso de listas de credenciais roubadas de uma violação para obter acesso a outros sistemas, explorando o fato de que as pessoas geralmente reutilizam senhas em vários sites.

- Ataques de força bruta: Tentar sistematicamente todas as combinações possíveis de nomes de usuário e senhas até encontrar a correta.

- Ataques Man-in-the-Middle: Interceptação da comunicação entre o usuário e o sistema para capturar credenciais.

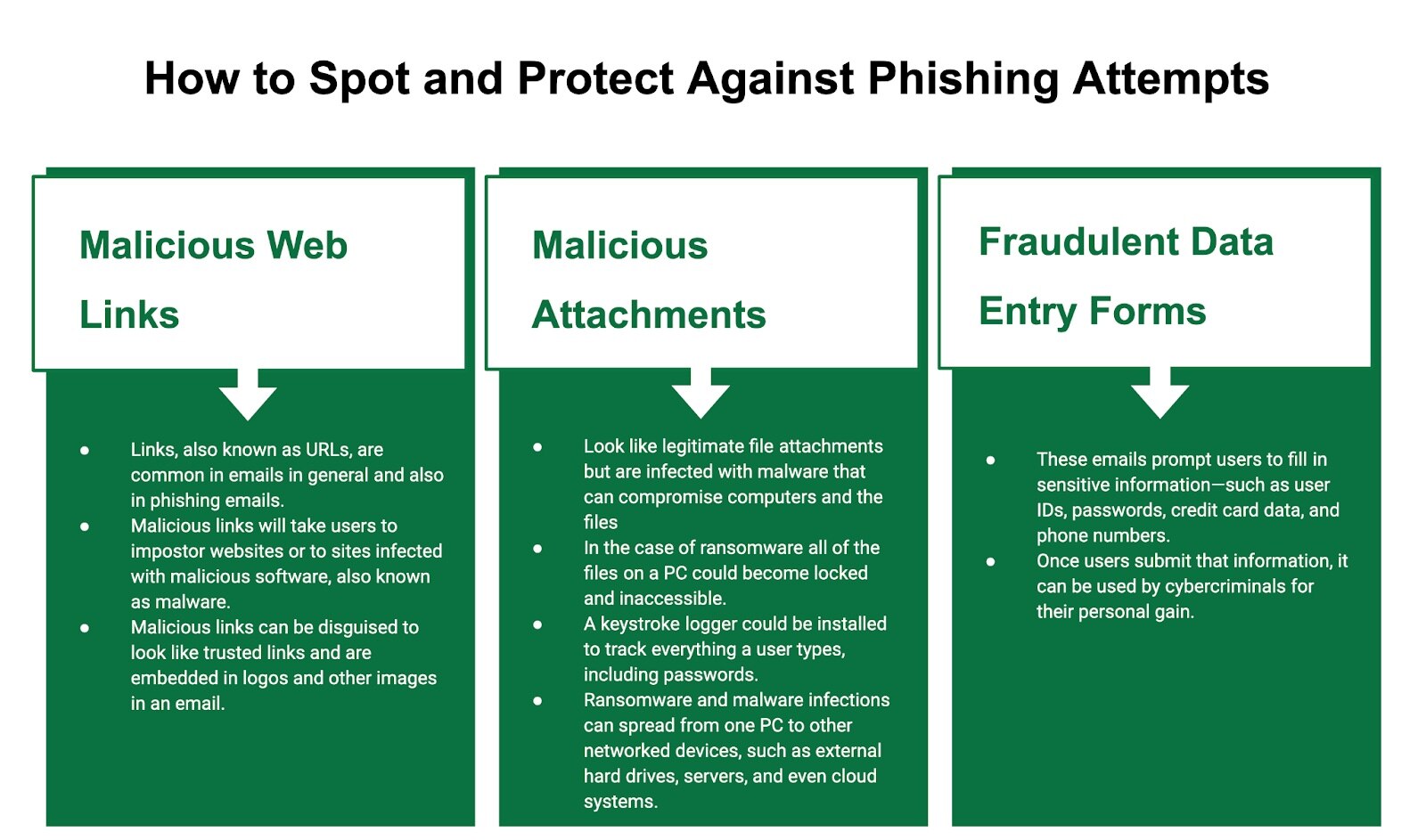

Como reconhecer as técnicas de phishing

Os criminosos cibernéticos evoluíram significativamente ao longo dos anos. Eles podem produzir mensagens e anexos fraudulentos que podem convencer praticamente qualquer pessoa. Indivíduos bem treinados que seguem protocolos de segurança adequados podem detectar até mesmo tentativas sofisticadas de phishing. Até mesmo os profissionais de segurança cibernética mais experientes acham difícil detectá-los. Os alvos em potencial podem procurar sinais comuns para identificar uma mensagem de phishing.

Sinais comuns de phishing

A melhor proteção contra ataques de phishing é entender e identificar os sinais comuns de um e-mail de phishing que pode ou não parecer suspeito. A seguir, alguns brindes:

- Mensagens detalhando problemas com contas, dados bancários, transações financeiras e remessas são predominantes durante as festas de fim de ano, quando a maioria das pessoas está esperando uma entrega.

- O idioma parece incorreto e a mensagem não tem fluência, o que é típico de um falante nativo. Apresenta erros de ortografia, gramática ruim e problemas de uso.

- A mensagem parece ser de uma marca confiável, mas contém elementos desconhecidos, como cores, formatos ou fontes não muito corretos.

- A mensagem parece pouco profissional, mas é apresentada como uma comunicação de um executivo ou de outra pessoa influente.

- O remetente é uma agência do governo federal dos EUA que solicita que o senhor forneça informações de identificação pessoal (PII) por e-mail ou siga um link para um URL que não termina em .gov.

- O remetente solicita imediatamente seu número de seguro social ou de identificação fiscal.

- O endereço, o nome ou o endereço de e-mail do remetente parecem estranhos.

- A mensagem é de alguém que o senhor não reconhece, solicitando cartões-presente, transferências de dinheiro, informações bancárias ou de cartão de crédito.

- A mensagem contém um link para clicar ou um anexo para baixar, mas o endereço ou o nome do arquivo parece incomum.

- Anexos inesperados ou arquivos com nomes incomuns ou desconhecidos são sinais reveladores de que são maliciosos.

Como se proteger contra ataques de phishing

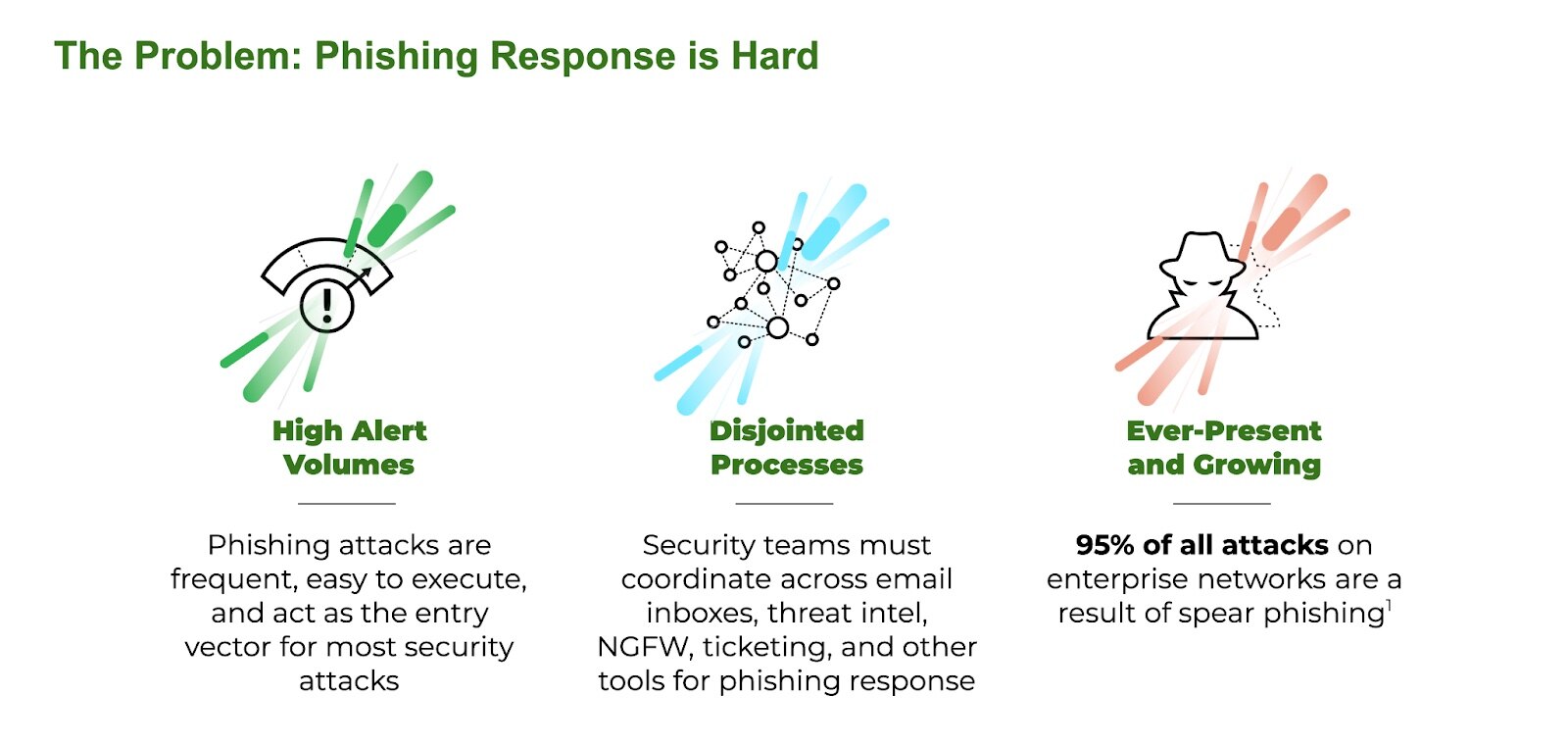

O phishing é uma ameaça multifacetada que exige uma estratégia abrangente para ser derrotada. Superar o desafio do phishing envolve um processo integrado de ponta a ponta, que vai do proativo ao reativo. Se o senhor tiver um e não tiver o outro, não estará preparado para lidar com a ameaça.

Pilha de segurança de phishing

Reconhecer que o phishing não é apenas um problema de e-mail é vital. É essencial ter uma pilha de segurança que possa lidar com ataques avançados de phishing e phishing invasivo. Usar um sistema baseado em bancos de dados de URLs e rastreadores da Web não vai funcionar. Tecnologias como o aprendizado de máquina em linha são necessárias para analisar o conteúdo da página entregue ao usuário final para garantir que não haja risco de phishing e evitar o paciente zero.

Abordagem do ciclo de vida da segurança

Reduzir o risco de phishing não se trata apenas de implantar uma única tecnologia; trata-se de ter uma abordagem de ciclo de vida completo. Isso significa que a organização precisa ter recursos proativos e reativos. Não importa o quanto o senhor implante ou invista em segurança, é preciso planejar para que algo passe. Se um funcionário for vítima de phishing e uma credencial for roubada, a organização tem a capacidade de detectar o acesso mal-intencionado e responder a ele?

A gerência executiva deve trabalhar com as equipes da organização para garantir que a tecnologia, as pessoas e os processos estejam em vigor para ajudar a evitar o maior número possível de ataques de phishing de entrada.

A seguir, algumas estratégias adicionais de defesa contra phishing:

- O emprego de filtros de spam e a configuração de protocolos de autenticação de e-mail podem reduzir significativamente o risco de e-mails de phishing chegarem às caixas de entrada dos usuários.

- A atualização regular de softwares e sistemas com os patches mais recentes ajuda a fechar as brechas de segurança que os criminosos cibernéticos costumam explorar.

- A implementação da autenticação multifator acrescenta uma camada extra de segurança ao exigir um formulário de verificação adicional além das senhas.

- Educar os usuários sobre a natureza das ameaças de phishing é crucial. Sessões regulares de treinamento e atualizações podem ajudar as pessoas a reconhecer e-mails, links ou sites suspeitos.

- A implementação de sistemas resilientes de filtragem de e-mail pode reduzir significativamente o número de e-mails de phishing que chegam à caixa de entrada.

- É fundamental garantir a segurança das redes com firewalls e software antivírus atualizado para bloquear possíveis ataques de phishing.

- A adoção de ferramentas e estratégias antiphishing, como extensões de navegador e software de segurança cibernética, pode oferecer proteção em tempo real, alertando os usuários sobre possíveis sites de phishing e bloqueando o conteúdo malicioso antes que ocorram danos.

Minimização de riscos com uma plataforma abrangente

Uma plataforma de segurança abrangente, como a Cortex XSIAM, que se concentra em pessoas, processos e tecnologia, pode minimizar os ataques de phishing bem-sucedidos.

No caso da tecnologia, as ferramentas de segurança, como sandboxing , analisam o link ou arquivo desconhecido e implementam uma política para impedir o acesso se ele for malicioso. Outros processos, como URL Filtering, bloqueiam sites maliciosos conhecidos e sites desconhecidos para evitar ataques logo no início. O acesso a uma nuvem de inteligência de ameaças fornece o conhecimento combinado da comunidade global, permitindo proteções se um ataque semelhante já tiver sido visto antes.

As soluções baseadas na reputação do gateway de e-mail podem capturar e classificar e-mails de phishing com base na má reputação conhecida dos URLs incorporados. No entanto, mensagens de phishing bem elaboradas com URLs de sites legítimos comprometidos não terão má reputação no momento da entrega e não serão detectadas por essas ferramentas.

Os sistemas mais eficazes identificam e-mails suspeitos com base em análises, como padrões de tráfego incomuns. Em seguida, eles reescrevem o URL incorporado e o verificam constantemente em busca de explorações e downloads na página.

Essas ferramentas de monitoramento colocam em quarentena as mensagens de e-mail suspeitas para que os administradores possam pesquisar ataques de phishing em andamento. Se muitos e-mails de phishing forem detectados, os administradores poderão alertar os funcionários e reduzir a chance de sucesso de uma campanha de phishing direcionada.